В ходе инцидентов утечки данных, конфиденциальные данные перехватываются неуполномоченным персоналом либо злоумышленниками. Такие данные могут быть частью:

Термин «потеря данных» и «утечка информации» тесно связан между собой и часто используется как синоним, хотя термины несколько различны. Инциденты потери данных превращаются в инциденты утечки информации лишь в тех случаях, когда утраченные конфиденциальные данные появляются в руках конкурентов либо в виде информационного повода в СМИ. Однако сама по себе утечка данных является возможным без предварительной потери данных.

Современные корпорации, боясь перехвата конфиденциальных данных конкурентами, применяют различные методы информационной защиты. Один из таких способов – использование программ шпионов на предприятиях. Программа шпион NeoSpy позволяет мониторить деятельность специалистов в рабочее время и своевременно информировать руководство компаний о возможных незаконных действиях нерадивых сотрудников.

Технологические средства, применяющиеся для обнаружения и ликвидации утечки информации можно разделить на несколько категорий: стандартные меры безопасности, передовые/интеллектуальные меры безопасности, контроль доступа и шифрования, определения DLP систем.

Стандартные меры безопасности

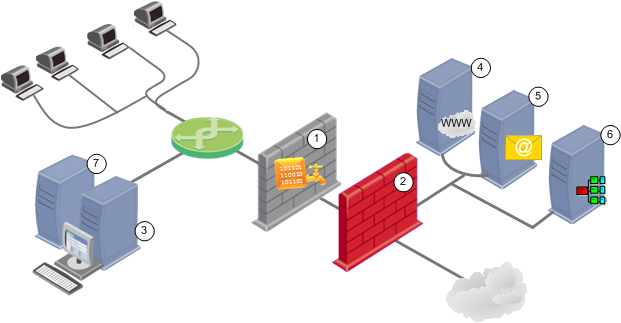

Стандартные меры безопасности основываются на методах защиты современных брандмауэров, систем обнаружения вторжений извне (IDS), антивирусных программ в которых, зачастую, доступны механизмы «охраны» компьютерной системы от различных аутсайдеров, а также инсайдерских атак. Использование брандмауэра, например, ограничивает доступ посторонних к внутренней сети, а система обнаружения вторжений -распознает попытку взлома со стороны.

Внутренние атаки могут быть предотвращены при помощи антивирусных сканирований, которые обнаруживают троянские угрозы, пересылающие конфиденциальную информацию. Помимо этого, такое ПО сканирует архитектуру клиент-сервер.

Расширенные меры безопасности

Расширенные меры безопасности применяют методы машинного обучения и преобразования алгоритмов на протяжения определенного временного промежутка. Они созданы для обнаружения изъянов доступа системных данных (т.е. к базам данных, информационно-поисковым системам) или аномального обмена данных по электронной почте, передачи спама и уловок уполномоченного персонала с вредоносными намерениями. Такие программы могут применять различные методики, начиная от отслеживания интернет-деятельности пользователей, заканчивая мониторингом введенных сотрудником символов с клавиатуры. Пример внедрения расширенных методов безопасности – установка программы шпиона NeoSpy.

Специализированные DLP решения

Специализированные DLP решения помогают обнаружить и предотвратить несанкционированные попытки копирования и передачи конфиденциальных данных. Вне зависимости от причины перехвата данных (преднамеренных, непреднамеренных, без предварительного согласия) программы обеспечивают защиту от незаконного вмешательства персонала, имеющего определенные права доступа к конфиденциальной информации. ПО применяет механизмы соответствия данных, статистических методов, концептуальных решений, структурирует отпечатки пальцев либо определяет секретные «стоп» слова.

Network DLP

Обычно программное обеспечение или аппаратное решение, устанавливается на сетевых точках вблизи периметра. Это позволяет анализировать сетевой трафик и своевременно выявлять отправку конфиденциальных данных нарушающих политику информационной безопасности компании.

Endpoint DLP

Такие системы работают на рабочих пользовательских станциях и серверах в организациях. Сетевые системы, программы отслеживают как внешние, так и внутренние угрозы и применяются для управления информационными потоками между группами или типами пользователей.

В данные системы входят особое ПО - шпионы. Программы шпионы могут контролировать электронную почту, программы передачи мгновенных сообщений, при чем сохраняются даже те данные, которые не были отправлены по сети и, следовательно, не могли попасть в базы данных отправленных сообщений. Шпионские программы обладают несомненным преимуществом – возможностью контроля и управления доступом к физическим устройствам (например, к мобильным телефонам с функцией хранения данных). В некоторых случаях такие системы могут также получить доступ к информации, прежде чем она будет зашифрована либо отправлена получателю.

Некоторые системы способны предоставлять прикладные средства контроля для блокировки передачи конфиденциальной информации, а также обеспечивать немедленную обратную связь с пользователем. Единственный недостаток таких систем – такие программы не могут быть использованы на некоторых (устаревших) мобильных устройствах.

Идентификационные данные

DLP решения включают в себя ряд методов для выявления конфиденциальной или секретной информации. Данные в этом случае классифицируются на 2 различных типа на структурированные или неструктурированные.

Структурированные данные хранятся в основных файлах, таких как таблицы. Неструктурированные же, являясь свободной формой текста, находятся в текстовых документах либо PDF-файлах. По оценкам 80% всех данных – не структурированные и лишь 20% - структурированные.

Данные классифицируются на основе проведения контент-анализа, ориентированного на структурирование информации. Методов описания конфиденциальной информации бесчисленное множество. Они могут быть разделены на 2 основные категории: точные и неточные методы определения.

Точные методы, согласно определению, связаны с регистрацией содержимого. Все остальные методы не являются точными и могут включать в себя: ключевые слова, словари, выражения, метаданные, байесовские и статистические данные (например, машинного обучения) и пр.

Качество анализа защиты данных напрямую зависит от точности методов. Точность идентификации DLP может либо снизить, либо полностью устранить возможность утечки информации. При этом, точность зависит от множества факторов, некоторые из которых являются ситуативными либо технологическими.

Обнаружение утечки данных

Анализ утерянных данных может предоставить важную информацию, которую можно использовать при расследовании события. Помимо этого, такой анализ способствует выявлению изъянов в системе безопасности либо неквалифицированных сотрудников.

Данные, находящиеся в покое

Выражение «данные в покое», в частности, относится к старой архивной информации, которая хранится на любом жестком диске клиентского ПК, на диске сетевого хранилища или удаленном файловом сервере. Помимо этого, выражение означает данные, которые хранятся в системе резервного копирования (например, на лентах или компакт-дисках). Эта информация представляет большой интерес для конкурирующих предприятий, так как эта информация является уникальной.