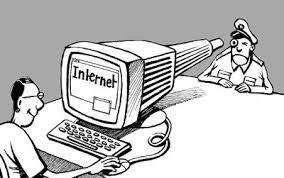

Отслеживание часто осуществляется скрытно по велению правительства, корпораций, преступных организаций или отдельных лиц. Мониторинг может быть как законным, так и незаконным (требующим разрешения суда или иного независимого агентства).

Шпионские программы отслеживающие компьютерную и интернет-деятельность пользователя широко распространены сегодня. Именно поэтому, почти весь интернет-трафик может отслеживаться и использоваться в незаконной деятельности злоумышленников.

Отслеживание может быть полезным при санкционированном использовании. Оно позволяет правительству и другим учреждениям поддерживать социальный контроль, своевременно распознавать и контролировать потенциальные угрозы, а также предотвращать и расследовать преступную деятельность.

С появлением таких программ как NeoSpy стало реальным отслеживание многих компьютерных функций и изменений в работе ПО. Как следствие – правительство, корпорации и отдельные лица способны обладать беспрецедентным контролем над деятельностью того или иного пользователя.

Тем не менее, многие организации, защищающие права конфиденциальности, выражают обеспокоенность столь быстро возрастающей способностью наблюдения за любым интернет-пользователем и называют ее «драконовским наблюдением». Все они пророчат лишь печальные последствия массового наблюдения за обществом: ограничения личной и политической свободы.

Перехват электронных пакетов информации – это отслеживание трафика данных в компьютерной сети. Компьютерные системы связываясь через интернет-пространство разбивают сообщения (электронные письма, изображения, видео, веб-страницы, файлы и пр.) на мелкие части, называемые «пакетами», которые затем перенаправляются через сеть пока не достигнут цели назначения, где их повторно собирают в одно единое пользовательское сообщение.

Любые шпионские программы, перехватывающие интернет-трафик имеют пакет capture appliance, который помогает изучать содержимое пакетов. Перехват данных реализует сбор информации, но не их анализ. Т.е. он собирает кусочки сообщений, но не расшифровывает и не анализирует их. Для этого существуют иные утилиты, помогающие анализировать и устранить ненужную (неполезную) для администратора информацию.

Согласно закону CALEA, все американские телекоммуникационные провайдеры обязаны устанавливать программы, отслеживающие интернет-трафик пользователей (по протоколу VoIP). Затем данная информация используется в правоохранительных органах и спецслужбах.

Большие объемы информации, собранные шпионскими программами, невозможно проанализировать человеческими ресурсами. Именно поэтому программисты создали ряд программ, позволяющих анализировать полученные интернет-данные по:

Ежегодно, миллиарды долларов тратятся учреждениями (IAO, ФБР, Агентством Национальной Безопасности) на развитие, приобретение, внедрение и эксплуатирование программных шпионов, предназначенных для перехвата и анализа всех интернет-данных, для извлечения из них полезной информации для правоохранительных органов и спецслужб.

Подобные системы в настоящее время применяются иранскими спецслужбами для выявления диссидентов. Все необходимое оборудование и программное обеспечение для этих целей было якобы установлено немецкой (Siemens AG) и финской (Nokia) компаниями.

С быстрым развитием интернета, все больше людей начинают использовать данное творение человечества. Поэтому все большее количество людей могут быть подвержены интернет-мониторингу. Например, наиболее незащищенными остаются системы Web 2.0 которые оказывают большое влияние на современное общество (YouTube, Twitter, Facebook, другие крупные интернет-площадки, позволяющие людям поддерживать связь с друзьями, семьей и даже незнакомыми людьми).

Полученная информация может быть использована для прямых маркетинговых целей, таких как целевые рекламные акции. Данные акции являются максимально ориентированными на пользователей поисковых систем, т.к. проходят через этапы анализа хранящихся в базе данных:

Например, наиболее популярная в мире поисковая система Google, хранит идентифицирующую информацию о каждом веб-поиске пользователя. При этом, IP-адрес пользователя и поисковая фраза сохраняется в базе данных до 18 месяцев. Google также сканирует содержимое электронных писем пользовательской службы Gmail, с целью создания целевой направленности рекламы на основе предпочтений человека. Поэтому, Google и считается крупнейшим в интернете рекламным агентством для миллионов сайтов, которые размещают на своих сайтах рекламные баннеры и ссылки Google, чтобы затем, заработать деньги на посетителях, которые нажимают на данные объявления.

Каждая страница, содержащая рекламу Google добавляет, считывает и модифицирует куки в компьютерной системе пользователя. Эти куки отслеживаются при помощи шпионских программ наподобие NeoSpy и как результат – собирается подробная информация о всех посещенных пользователем сайтах. Затем, данная информация, совмещенная с обработанными данными электронной почты и историей поиска, сохраняется в Google и используется для создания профиля пользователя.

Заметим, что правительство США часто получает доступ к этим базам данных. Департамент внутренней безопасности открыто заявляет об использовании данной информации. Помимо этого, такие данные могут продаваться маркетинговым компаниям с целью последующей их обработки и анализа.

В дополнение к мониторингу информации, пересылаемой через компьютерную сеть, есть методы:

Шпионские программы, установленные на компьютер могут:

Данные вирусные программы иногда разрабатываются правительственными учреждениями (Magic Lantern или CIPAV). Однако чаще всего, вирусы создаются либо злоумышленниками, либо маркетинговыми агентствами для получения общего доступа к компьютерным системам пользователей.

Еще один способ подхватить вредоносный мониторинг компьютера – посещая определенные сайты. Как это осуществляется? Злоумышленник «прикрепляет» вредоносную программу к одному из сайтов. Затем, любой пользователь, который посетил данный ресурс автоматически приобретает в своей системе опасного шпиона. Серверы и компьютеры, имеющие постоянное широкополосное подключение наиболее уязвимы к атакам такого типа.

Одной из распространенных форм надзора является мониторинг социальных сетей, интернет-трафика, а также отслеживание трафика телефонных звонков. Многие аналитики утверждают, что сам принцип социальных сетей был создан для упрощения отслеживания каждого отдельного индивидуума: его интересов, предпочтений, вкусов и взглядов на жизнь.

Большинство американских правительственных учреждений, такие как Министерство внутренней безопасности, Агентство национальной безопасности и DARPA (Агентство по перспективным оборонным научно-исследовательским разработкам), в настоящее время инвестируют значительные средства в исследование популярных социальных сетей.

Исследователь Этье Д. из Северо-Восточного университета в своем докладе о современном анализе социальных сетей уточнил, что программы социальных сетей (Scalable), разработанные IAO, имеют расширенные методы анализа и способны отличить потенциальных преступников от остальной группы людей. Однако, чтобы программа смогла полноценно работать необходимо ее подключить во всемирную сеть, а не применять лишь к одной, определенной социальной сети.

Ранее удаленный мониторинг интерне-пространства был доступен лишь при использовании единственного коммерческого оборудования, применяющего детектирование излучения, испускаемого ЭЛТ-мониторами. Эта форма наблюдения за компьютером известна как стандарт TEMPEST, включала в себя чтение электромагнитных эманаций, исходящих из вычислительных устройств.

Исследователи IBM также обнаружили что для большинства компьютерных клавиатур, каждая клавиша издает определенный шумовой эффект при нажатии. Различия нажатия существенны при некоторых условиях, поэтому отследить последовательность нажатых пользователем клавиш стало реальным даже при неимении физической возможности находится вблизи исследуемого компьютерного устройства.

Сейчас же все кардинально изменилось. Большинство шпионских программ имеют функцию дистанционного мониторинга интернет-трафика пользователя. Скачать программу шпион, которая умеет отслеживать деятельность пользователя в интернет-пространстве можно на сайте NeoSpy.

В марте 2013 года организация «Репортеры без границ» опубликовала социальный доклад о интернет-надзоре. Согласно исследованиям, правительство многих стран использует определенные технологии, которые контролируют сетевую деятельность пользователей и, при необходимости, могут перехватывать и блокировать информационный контент несоответствующий установленной цензуре. Доходит даже до ареста «нерадивых» журналистов.

В докладе также был опубликован список «государственных врагов интернета» таких стран как Бахрейн, Китай, Иран и Сирия, а также Вьетнам (страны, правительство которых участвуют в активном надзоре новостного контента). В этих государствах сеть находится в постоянном отслеживании.

В докладе был и второй список «корпоративные враги интернета». В список вошли такие компании как: Amesys (Франция), Blue Coat Systems (США), Gamma (Великобритания и Германия), Hacking Team (Италия), Trovicor (Германия). Данные компании продают продукты, которые используются правительством и нарушают права человека и свободы информации.

Защита информационных источников уже не просто вопрос журналистской этики. Правдивость и чистота информационного контента зависит и от общих навыков работы с компьютером, а также применения так называемого «набора цифрового выживания».